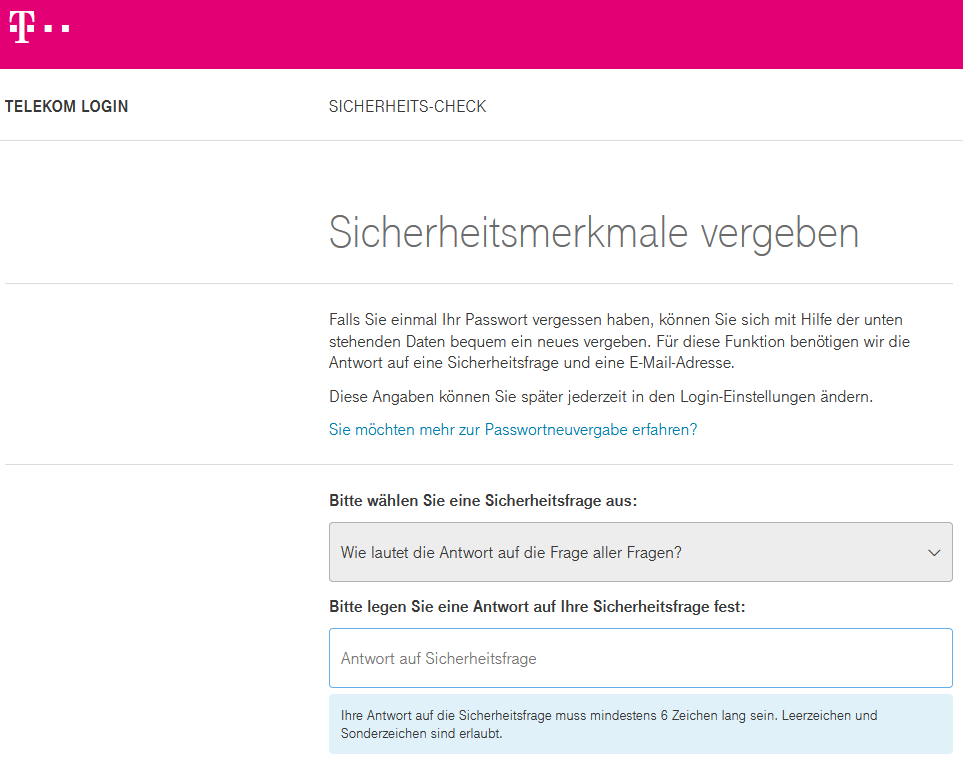

Jeder kennt sie, viele hassen sie – „Sicherheitsfragen“. Eine solche sollte ich heute beim Besuch des Kundencenters der Telekom einrichten.

Die Frage selbst kann man in aller Regel nicht frei wählen, die Antworten dieser Fragen lassen sich oft durch Social Engineering erarbeiten.

Aber die Telekom hat auch eine Frage im Katalog, deren Antwort eigentlich schon vor-ausgefüllt sein könnte:

Ich frage mich tatsächlich und ehrlich, wie oft hier „Zweiundvierzig“ eingegeben wird (und ob die Eingabe zulässig ist). Liest hier jemand von der Telekom mit, der zugriff hat und mal eine Statistik rauslassen könnte?

Allgemein ist Passwortsicherheit ein Thema für sich. Viele IT-Abteilungen erfordern fordern z. B. einen sehr engen Wechselzyklus und Anforderungen wie Groß- & Kleinschreibung, Zahlen, Sonderzeichen, ein kyrillisches Zeichen, zwei Hiragana-Zeichen, eine persische Zahl und ein Emoji. Grund: weil es sicherer ist.

Ich bin eher der Meinung, dass es ziemlich großer Unsinn ist. Passwortüberprüfungen erfolgen nicht nach dem Prinzip des Spiels Mastermind. Es gibt entweder ein true oder ein false und nicht, ob und wie viele Zeichen richtig sind. Zudem lässt ein häufiger Passwortwechsel die Leute unkreativ werden. Dann gibt es Stammpasswörter mit einer Variablen wie das Datum des Passwortwechsels oder es steigt ganz einfach die Gefahr, dass das Passwort irgendwo notiert wird. An der Stelle möchte ich nicht wissen, von wie vielen das Passwort nicht nur unter der Tastatur klebt, sondern gleich Cherry oder Logitech verwendet wurde.

Auch habe ich schon viel zu oft gehört und gelesen, dass man als Passwort die ersten Buchstaben eines Satzes verwenden und noch eine Leetspeak-Zahl und ein Sonderzeichen reinnehmen soll. Beispiel: Das ist das Haus vom Nikolaus: DidHvN, mit Zahl dann D1dHvN. Mit dem erstbesten gefundenen Passwort-Crack-Estimater liegt das erste Passwort bei 6 Sekunden, das zweite bei 20 Sekunden. Würde man den kompletten Satz als Passwort nehmen, läge man bei 7,2*10^38 Jahren. Wie gesagt, unter der Annahme, dass die Passwortprüfung nur ein true/false zurückgibt. Ein kompletter Satz ist beim „Shouldersurfing“ vermutlich nicht ganz so gut, da man es in diesem Fall etwas einfacher als scheinbar zufällige Tastendrücke rekonstruieren kann – aber: das ist zusätzliche Information. Da der Aufwand bei Bruteforce-Attacken mit der Länge des Passworts exponentiell steigt, ist es von Nachteil, kurze, komplexe Passwörter zu verwenden.

Aber solche Angriffe sind mittlerweile eh langweilig – spätestens nach dem 10. Fehlversuch dürfte/sollte jedes Formular für eine Weile dicht machen. Kritischer ist heute nicht mehr das Passwort selbst, sondern die Person, die es eingibt.

Ein Passwort für alle Dienste, ungesichert gespeicherte Passwörter im Browser und ganz vorneweg: Zeug anklicken. Das Konto muss verifiziert werden? Klick. Unaufgeforderte Passwortwiederherstellung? Klick. Irgendwas gewonnen und man muss sich mit den Credentials der Seite einloggen, auf der die Werbung stand? Die Liste der Möglichkeiten ist lang.

Meine Strategie: Lallo-Passwörter liegen im (gesicherten) Passwortmanager, die wichtigeren (bei denen etwas bei einem Leak kaputt gehen könnte) existieren nur im Kopf. Dazu noch 2FA wo es möglich und sinnvoll ist. Zudem genau schauen, wo man denn nun sein Passwort eingibt.

Hier schlägt auch der Vorteil eines Passwortmanagers, der im Browser integriert ist, zu: Der schlägt den einzugebenden Login erst einmal nur auf den legitimen Domains vor, was schon sehr hilfreich sein kann.

Bei der Sicherheitsfrage von der Telekom habe ich übrigens einen zufällig generierten Text eingetragen, auch wenn DIE ANTWORT aller Fragen verlockend gewesen wäre. Wobei der Kenner weiß: Es ist nicht die Antwort, es ist die Frage.