Was für ein Skandal. Kaum werden Daten von Politikern „gecybert“, „doxed“ und ins Netz geblasen, ist es ein Angriff auf die Demokratie und es müssen Gesetze gemacht, Behörden vergrößert und Qualitätssiegel eingeführt werden.

Was war bei den Datenskandalen zuvor, bei denen primär „normalsterbliche“ betroffen waren? Da hat es offenbar keinen gejuckt, weil einfach niemand von den „wichtigen“ betroffen war!?

Oder was war mit der mehrfach zerlegten Wahlmeldesoftware? War die lausige Security dort nicht viel mehr der Wegbereiter für Angriffe auf die Demokratie? Wo war Cyberhorst da, um Leute einzustellen, die es besser machen und auch noch ein Siegel draufkleben?

Aus dem aktuellen Fall sind nur wenige Details bekannt und werden es wahrscheinlich auch nicht viel mehr werden. Für mich hört es sich aber am ehesten danach an, als hätten viele der betroffenen ihren persönlichen Datenschutz nicht im Griff. Schlechte Passwörter, jeden Mist anklicken und empfindliche Daten auf den Computern anderer Leute (vulgo in der Cloud).

Was helfen uns Gesetze, wenn die Leute noch immer zu blöd sind, sichere und vor allem unterschiedliche Passwörter für unterschiedliche Dienste zu verwenden? Was bringt stärkere Behörden, wenn die Cracker unterm Radar fliegen (well, hackers gonna hack)? Was bringen uns irgendwelche teuren Qualitätssiegel, wenn diese nur Momentaufnahmen sind und man als User keine Chance hat, die Integrität und Unterschiede der untersuchten und präsentierten Software zu prüfen?

Für mich ist alles nur ein verdammtes Strohfeuer, das unser Politiker da gerade anzünden. Und Geldverschwendung obendrein.

Da wäre es vermutlich sinnvoller, einen Internetführerschein und Grundkurse in Sachen Internet- und Datensicherheit einzuführen.

Ich meine klar, jeden kann es mal erwischen – nur wenn man sieht, wie blind manche herumrennen, muss man Angst und Bange sein.

Hierzu eine kleine Anekdote aus meiner Hochschulzeit: eines Tages kam eine Mail vom Rechenzentrum, dass gerade Phishing-Attacken auf Mitglieder der Hochschule liefen, die durch eine fremde gekaperte WordPress-Installation durchgeführt wurde und man auf keinen Fall den Link klicken solle und sich schon gleich gar nicht dort einloggen solle. Auch war ein Muster einer solchen Mail angehängt. Soweit, so gut. Nur war das kein Bild, kein CopyPasta, sondern die Originalmail. Mit funktionierenden Links.

Auf freundlichen Hinweis hat der Admin die Mail dann zurückgezogen und erneut „sauber“ geschickt. Es ist nicht bekannt, wie viele zumindest auf den Link geklickt haben…

Um nun für User einen Unterschied zu machen: Wo es früher noch hieß, dass Passwörter oft geändert werden sollten und kryptisch sein müssen, zum Beispiel, indem man Sätze verendet und Leetspeak o. ä. appliziert – so wird aus dem Satz „Das ist das Haus vom Nikolaus“ das Passwort „DidHvN“ oder „D!d4vN“, hat einer der alt eingesessenen Passwortevangelisten (mir fällt der Name gerade nicht ein) seine damalige Empfehlung korrigiert. Wenn ich mich richtig erinnere ist es besser, einfach den kompletten Satz zu verwenden, „Das ist das Haus vom Nikolaus“. Denn: So ein Passwortcheck ist mein Mastermind, das sagt „Zeichen ist vorhanden aber an der falschen Stelle“, sondern einfach nur „true“ oder „false“. Klar, mit Wörterbuchattacken kann man immer noch arbeiten, aber auch die werden bei langen Passwörtern langsam schwierig; und ja, ein Beobachter hat es bei „korrigierbaren“ Passwörtern auch einfacher und kann sich den Sinn erschließen. Aber da gilt die Regel: Lass dir nicht über die Schulter schauen!

Das Problem an häufigen Passwortänderungen ist, dass sie dann entweder trivial oder unter die Tastatur geklebt werden. Lieber ein anständiges Passwort, das zwar nicht so oft geändert wird aber dafür auch nicht irgendwo notiert wird.

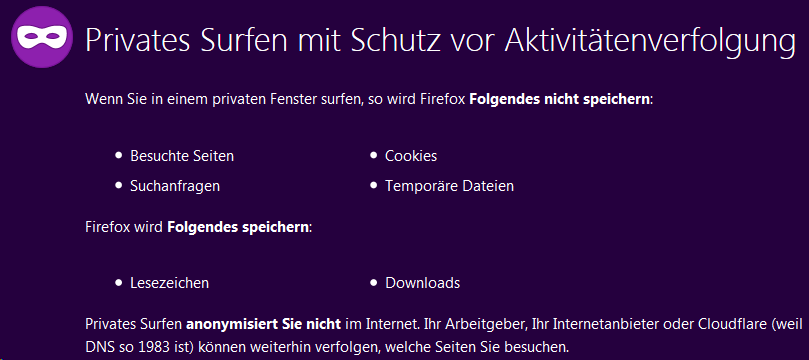

Zum Thema Cloud bin ich immer noch der Meinung: „(wenn überhaupt:) Traue nur einem Computer, den du aus dem Fenster werfen kannst“ und: „Es gibt keine Cloud, es gibt nur Computer anderer Leute“ (ok, war schon oben). Sprich: Man kann nur die Kontrolle über die Daten haben, die man bei sich hat. Seid Datensparsam, lagert Daten im öffentlichen Raum, die auch jeder sehen darf.

Auch müssen sich die Firmen – und da schweife ich mal in Richtung Hacking und Datenlecks ab – endlich mal ändern. Ich hatte es bis jetzt nicht nur einmal, dass auf eine Meldung einer Sicherheitslücke entweder gar nicht oder mit „kann gar nicht sein“ reagiert wurde. Teilweise wurde erst nach einem Proof of Concept Initiative ergriffen. Und dann nicht mit „ja, wir haben ein Problem, wir analysieren es“, sonder mit „wie haben Sie das gemacht??ß?sz?“. Denen hat also nicht der Hinweis „ihr habt da und da ein Problem“ gereicht, sondern brauchten auch noch eine Erklärung.

Das dreisteste, was ich dabei erlebt hatte war dann ein Admin, der mich nach der „Sicherheitsberatung“ und dem Schließen der Lücke durch deren Enwicklungsdienstleister bat, den Fix zu verifizieren. Anhand der Blackbox. Auf meine Antwort, dass das ohne Einblick in die Quellen sinnlos wäre und dass ich ihm keinen Code-Review schenken werde, kam nichts mehr zurück.

Liebe Firmen, nehmt bitte endlich Meldungen zu Bugs und Vulnerabilities ernst und schaut erst einmal selbst nach, wenn ihr Hinweise bekommt! Viele, die etwas entdecken, erwarten keine Gegenleistung, dafür dürft ihr aber nicht erwarten, den A… hinterhergetragen zu bekommen.